“网络安全的本质在对抗,对抗的本质在攻防两端能力较量。”从美国的“网络风暴”的开始,网络攻防演练就被世界各国所重视。作为检验和提高网络安全应急响应能力的重要手段,攻防演练对完善网络安全应急响应机制与提高技术防护能力具有重要意义。近几年国内攻防演练开始常态化,受到各行各业的高度重视,成为检验政府机构、企事业单位、重要行业的安全体系建设水平,促进其安全运营能力提升的常规手段。瑞数信息首席安全顾问周浩认为,攻防演练的常态化对企事业单位的安全防护提出了更高的要求,促进了网络安全工作从合规型向实战型进行转变,落实“三化六防”,切实提升企业安全体系建设的水平。

攻击手段逐步实战化

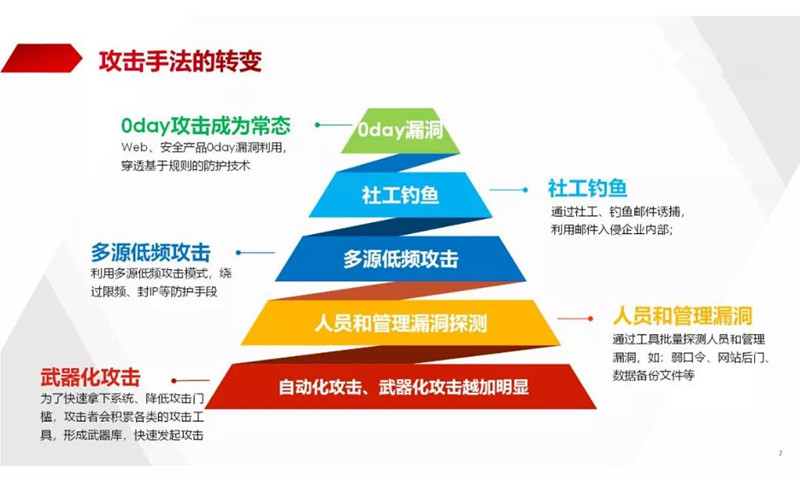

随着网络安全攻防演练规模不断扩大,程度不断升级,新的攻击手段层出不穷,隐秘高效的自动化攻击也越来越多。周浩总结了当前攻防演练的几个主要发展趋势。

首先,高级的攻击手段如0day漏洞攻击、定制工具等在演练中开始频繁使用。尤其是先前被为战略资源的0day漏洞,已经下放到日常演练中使用,极大的提升了防守难度。同时由于通用的工具易被防守方拦截,攻击方开始开发自己的攻击平台和工具,编写定制化的脚本,来绕过防护体系。这些未知的工具给也防守方造成了相当大的麻烦。

其次,动态加密技术的使用,让依靠特征检测的防护体系失去了作用。周浩形容,哥斯拉、冰蝎等工具的出现,可谓让“红队窃喜,蓝队落泪”,这种混淆加密、动态加载的攻击让传统的 WAF、IDS 设备难以检测,给防守方的威胁狩猎带来极大挑战,对基于规则的防护手段是一个降维的打击。最后,攻击队伍常采用多源低频的手段,让防守方封杀IP的动作难以生效。周浩介绍,在一个真实攻击案例中,根据12小时监测结果显示,攻击方累计用过的IP数量超过了65万个,对于防守方来说,再用封杀IP的手段进行拦截,不管是工作量还是安全设备的承载能力,都是不现实的。周浩表示,在近年的攻防演练中,攻击手法逐步向实战化靠拢。除了上述这些方式外,攻击方还会寻找和探测人员和管理上的漏洞,如口令问题、帐号管理问题、访问权限管理等,钓鱼邮件、社工手段也频繁被使用。

动态防护 实现从“人防”到“技防”

周浩认为,攻易守难,在演练中如果防守方还在依托于人防,让人不断来监测分析一个个攻击事件、响应处置,就会严重滞后于攻击方,陷入一个不断亡羊补牢、疲于奔命,被攻击方牵着鼻子走的被动过程。“攻击所带来的新变化,需要从人防转变到技防以应对。”周浩强调。简单来讲,就是不管在攻防演练、重保活动、还是日常的安全运维,要通过技术的手段,自动化的处理掉各类攻击,将人从重复性工作中释放出来去做更有价值的事,做到更加有效的防守。如果要达到“技防”的目的,就得有的放矢,先分析清楚攻击的阶段。周浩表示,无论是何种攻击,归根结底都可分成前期、中期、后期三个阶段,在攻防演练期间表现得尤为明显。

前期,攻击队伍主要以自动化攻击为主,主要目的在于信息收集。利用自动化工具做批量扫描、路径遍历、口令破解、漏洞探测等。

完成了这些工作,攻击队伍就会转入第二阶段,以手工攻击、多源低频、重点突破为主。例如在前期发现了一个可能存在漏洞的系统,就会针对这个系统做重点分析,发起定向打击,并对系统的安全措施进行突破。如果成功地拿下了这个系统,攻方此时已经获得了一定的权限,就会进入到后期阶段,以次系统作为跳板,开始横向移动、核心渗透。这时攻方的主要工作就是对已经获取的权限做一个提升,搭建跳板,然后开始对内网更核心的系统做探测,做渗透。那么,清楚了攻方的“三板斧”,就可以对症下药,针对这三个阶段,来做相应的防守。

周浩介绍,首先是“拦工具”,对工具类的探测利用进行拦截,这是针对攻击前期阶段的核心工作之一。

在具体实现上,可采取分层分级的对抗策略。如对简单的脚本工具,可以不关心这些脚本的请求,而是直接检测这个脚本是不是具有JS(Javascript)的解析能力,再加入一些复杂的令牌机制,一些代码混淆的操作,来大大提升攻击者的门槛。对更高一层的具备JS解析能力的工具,可以通过环境检测、行为识别,来发现伪造行为和异常访问。更高级的驱动浏览器内核方式、被动扫描方式,可以突破前面的防御手段,那么在这个层面上就需要做一些重放性的检测、动态挑战、对敏感信息做隐藏,让攻击者获取不到有价值的信息。还可以通过指纹关联的形式,对攻击者发起的一些多源低频的攻击来做检测。周浩表示,通过这些方法,可以让攻方的工具探测无功而返。除了对于传统的漏洞扫描攻击外,这种防护体系,还可以实现对0day漏洞的无规则防护,原理就是动态防护体系不是基于已知特征的,而是基于请求行为的判断,只要不是正常用户的访问就会被拦截。再如多源低频攻击,动态防护的方法是通过令牌机制、指纹溯源的手段,对多源低频攻击做关联性的识别分析,只要做到基于设备指纹的攻击识别,攻击者无论怎么换IP,都无法逃脱。还可以通过IP共用的现象,把几个设备指纹进行关联,对整个攻击团队进行攻击画像。其次是“扰人工”,对人工渗透的行为进行迷惑干扰,加大攻击者的分析判断难度。通过Web代码混淆、JS混淆、Cookie混淆、前端反调试、中间人检测等,对重要的信息进行保护,对攻击者进行动态的干扰,让攻击者步步维艰,既无法找到可利用的信息,更无法提交相应的请求。最后是“断跳板”,当攻击者获取了系统的权限时,对攻击者所利用的WebShell等跳板工具进行阻断。动态防护的优势在于对“冰蝎”这种动态加密的工具,虽然不能通过固定特征来识别,但可以通过令牌检测等方法来动态判断是否来自正常用户,来做相应的阻断,而不再关心通讯的具体内容。周浩总结,动态防护体系的价值,在于对自动化攻击、0day漏洞、多源低频攻击都能做到有效的防护,并且通过分级分层的对抗思路,多维度的方法组合,最终实现主动防御。

更重要的是,动态防护是一个平战结合的理念。周浩强调,不只是针对攻防演练和大型重保,对企业日常的安全运维,动态防护也有很好的效果,既提升了企业的体系化防御能力,也极大地降低了人力成本。

最后,对企业如何在攻防演练中有备而战,周浩建议,首先企业要对资产进行梳理,摸清家底,明确有多少资产暴露在外,尽可能地收缩攻击面。其次,对系统要做好体检,及时打补丁,虽然0day攻击越来越多,但实际上因为补丁不及时,而被通过已知漏洞攻陷的案例更为常见。再次,要谨防社工攻击,人是安全防线最薄弱的一环,安全意识教育十分重要。最后,要尽可能深藏靶标系统,做好访问控制,加大攻击难度。